Configuración de parámetros para el establecimiento de la seguridad y protección de dispositivos inalámbricos

Descripción general del protocolo inalámbrico

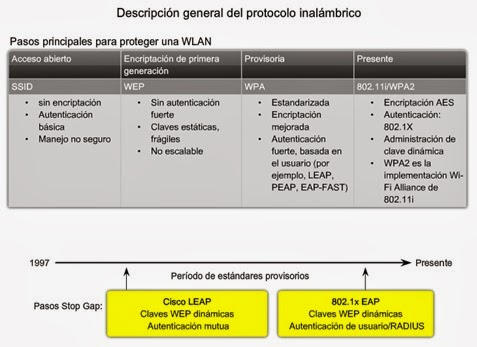

Se introdujeron dos tipos de autenticación con el estándar

802.11 original: clave de autenticación WEP abierta y compartida. Mientras la

autenticación abierta en realidad es "no autenticación", (un cliente requiere

autenticación y el punto de acceso la permite), la autenticación WEP debía

proveer privacidad a un enlace, como si fuera un cable conectado de una PC a

una conexión de pared Ethernet. Como se mencionó anteriormente, las claves WEP

compartidas demostraron ser defectuosas y se requería algo mejor. Para

contrarrestar las debilidades de la clave WEP compartida, el primer enfoque de

las compañías fue tratar técnicas como SSID camuflados y filtrado de

direcciones MAC. Estas técnicas también son muy débiles. Aprenderá más acerca

de las debilidades de estas técnicas más adelante.

Las fallas con la encriptación de la clave WEP compartida

están desdobladas. Primero, el algoritmo utilizado para encriptar la

información podía ser descifrado por crackers. Segundo, la escalabilidad era un

problema. Las claves WEP de 32 bit se administraban manualmente, de modo que

los usuarios ingresaban manualmente, por lo general, de manera incorrecta, lo

que creaba llamadas a las mesas de ayuda de soporte técnico.

Luego de las debilidades de una seguridad basada en WEP,

hubo un período de medidas de seguridad interinas. Los proveedores como Cisco,

al querer cumplir con la demanda de mejor seguridad, desarrollaron sus propios

sistemas mientras ayudaban simultáneamente a desarrollar el estándar 802.11i.

En el camino hacia el 802.11i, se creó el algoritmo de encriptación TKIP, que

estaba enlazado con el método de seguridad de Acceso protegido WiFi (WPA) de la

Wi-Fi Alliance.

Hoy, el estándar que se debe seguir en la mayoría de las redes

de empresas es el estándar 802.11i. Es similar al estándar WPA2 de la Wi-Fi

Alliance. Para empresas, el WPA2 incluye una conexión a una base de datos del

Servicio de autenticación remota de usuario de acceso telefónico (RADIUS).

Para más información acerca de las debilidades de la

seguridad WEP, vea el informe "Security of the WEP algorithm"

disponible en http://www.isaac.cs.berkeley.edu/isaac/wep-faq.html.

Autenticación de una LAN inalámbrica

Asociación

En una red abierta, como una red de hogar, la asociación

puede ser todo lo que se requiera para garantizar el acceso del cliente a

servicios y dispositivos en la WLAN. En redes que tengan requerimientos de

seguridad más estrictos, se requiere una autenticación o conexión para

garantizar dicho acceso a los clientes. Este proceso de conexión lo administra

el Protocolo de autenticación extensible (EAP). El EAP es una estructura para

autenticar el acceso a la red. El IEEE desarrolló el estándar 802.11i WLAN para

autenticación y autorización, para utilizar IEEE 802.1x.

EAP

El proceso de autenticación WLAN de la empresa se resume de

la siguiente manera:

- El proceso de asociación 802.11 crea un puerto virtual para cada cliente WLAN en el punto de acceso.

- El punto de acceso bloquea todas las tramas de datos, con excepción del tráfico basado en 802.1x.

- Las tramas 802.1x llevan los paquetes de autenticación EAP a través del punto de acceso al servidor que mantiene las credenciales de autenticación. Este servidor tiene en ejecución un protocolo RADIUS y es un servidor de Autenticación, autorización y auditoria (AAA).

- Si la autenticación EAP es exitosa, el servidor AAA envía un mensaje EAP de éxito al punto de acceso, que permite entonces que el tráfico de datos atraviese el puerto virtual desde el cliente de la WLAN.

- Antes de abrir un puerto virtual se establece un enlace de datos encriptados entre el cliente de la WLAN y el punto de acceso establecido para asegurar que ningún otro cliente de la WLAN pueda acceder al puerto que se haya establecido para un cliente autenticado específico.

Antes de que se utilicen el 802.11i (WPA2) o incluso el WPA,

algunas compañías intentaron asegurar sus WLAN al filtrar sus direcciones MAC y

evitar transmitir SSID. Hoy, es fácil utilizar software para modificar las

direcciones MAC adjuntas a los adaptadores; de esta manera, el filtrado de las

direcciones MAC se evita fácilmente. No significa que no debe hacerlo, sino que

si utiliza este método, debe respaldarlo con seguridad adicional, como WPA2.

Incluso si un SSID no se trasmite mediante un punto de

acceso, el tráfico que viaja de un punto a otro entre el cliente y el punto de

acceso revela, eventualmente, el SSID. Si un atacante monitorea pasivamente la

banda RF, puede husmear el SSID en una de estas transacciones, porque se envía

no cifrado. Esta facilidad para descubrir los SSID llevó a algunas personas a

dejar encendido el broadcast SSID. De hacerlo, debe probablemente ser una

decisión organizacional registrada en la política de seguridad.

La idea de que puede asegurar su WLAN con nada más que el

filtrado MAC y apagando los broadcasts SSID, puede llevar a tener una WLAN

totalmente insegura. La mejor manera de asegurar cuáles de los usuarios finales

deben estar en la WLAN es utilizar un método de seguridad que incorpore un

control de acceso a la red basado en puertos, como el WPA2.

Encriptación

Hay dos mecanismos de encriptación a nivel empresa

especificados por el 802.11i certificados como WPA y WPA2 por la Wi-Fi

Alliance: Protocolo de integridad de clave temporal (TKIP) y Estándar de

encriptación avanzada (AES).

El TKIP es el método de encriptación certificado como WPA.

Provee apoyo para el equipo WLAN heredado que atiende las fallas originales

asociadas con el método de encriptación WEP 802.11. Utiliza el algoritmo de

encriptación original utilizado por WEP.

El TKIP tiene dos funciones primarias:

- Encripta el contenido de la Capa 2

- Lleva a cabo una comprobación de la integridad del mensaje (MIC) en el paquete encriptado. Esto ayuda a asegurar que no se altere un mensaje.

Aunque el TKIP resuelve todas las debilidades conocidas del

WEP, la encriptación AES de WPA2 es el método preferido, porque alinea los

estándares de encriptación WLAN con los más amplios estándares IT y las

optimizaciones de la industria, más notablemente el IEEE 802.11i.

El AES tiene las mismas funciones que el TKIP, pero utiliza

información adicional del encabezado de la MAC que les permite a los hosts de

destino reconocer si se alteraron los bits no encriptados. Además, agrega un

número de secuencia al encabezado de información encriptada.

Cuando configura los puntos de acceso Linksys o los routers

inalámbricos, como el WRT300N, puede que no vea el WPA o el WPA2; en lugar de

eso, podrá ver referencias a algo llamado clave precompartida (PSK). A

continuación, los distintos tipos de PSK:

- PSK o PSK2 con TKIP es el mismo que WPA

- PSK o PSK2 con AES es el mismo que WPA2

- PSK2, sin un método de encriptación especificado, es el mismo que WPA2.

Control del acceso a la LAN inalámbrica

El concepto de profundidad significa que hay múltiples

soluciones disponibles. Es como tener un sistema de seguridad en su casa pero,

de todas maneras, cerrar las puertas y ventanas y pedirle a los vecinos que la

vigilen por usted. Los métodos de seguridad que ha visto, especialmente el

WPA2, son como tener un sistema de seguridad. Si quiere realizar algo extra

para proteger el acceso a su WLAN, puede agregar profundidad, como se muestra

en la figura, y así implementar este enfoque de tres pasos:

- Camuflaje SSID - Deshabilite los broadcasts SSID de los puntos de acceso

- Filtrado de direcciones MAC - Las Tablas se construyen a mano en el punto de acceso para permitir o impedir el acceso de clientes basado en sus dirección de hardware

- Implementación de la seguridad WLAN - WPA o WPA2

Una consideración adicional para un administrador de redes

alerta es configurar puntos de acceso cercanos a las paredes exteriores de

edificios para transmitir en una configuración de energía menor que los otros

puntos de acceso cercanos al centro del edificio. Esto es simplemente para

reducir la firma RF en el exterior del edificio donde cualquiera que ejecute

una aplicación como Netstumbler (http://www.netstumbler.com), Wireshark, o

incluso Windows XP, pueda asignar las WLAN.

Ni el SSID camuflado ni el filtrado de direcciones MAC se

consideran medios válidos para proteger a una WLAN, por los siguientes motivos:

- Se puede suplantar la identidad de las direcciones MAC fácilmente.

- Los SSID se descubren con facilidad, incluso si los puntos de acceso no los transmiten.

Sacado de Curricula de CISCO CCNA

Comentarios

Publicar un comentario